भूमि हमलों से दूर रहने ने हाल के दिनों में कर्षण प्राप्त किया है, इसलिए हम सुरक्षित रूप से यह अनुमान लगा सकते हैं कि हैकर्स अब पुरानी रणनीतियों और तकनीकों को फिर से नियोजित कर रहे हैं। लिविंग ऑफ द लैंड से जुड़ी अवधारणाएं शायद ही नई हों। सिस्टम टूल्स को आमतौर पर पिछले दरवाजे के रूप में उपयोग किया जाता था, और सिस्टम में ज्ञात कमजोरियों का लाभ उठाया जाता था।

भूमि से दूर रहना (लॉटएल) हमलों से बचाव करना अविश्वसनीय रूप से कठिन है क्योंकि वे कभी-कभी फ़ाइल रहित हमलों को एक उपसमुच्चय के रूप में शामिल करते हैं। दूसरी बार, हैकर दोहरे उपयोग और मेमोरी टूल का फायदा उठाते हैं, जो कि एक घातक संयोजन है। इस गाइड में, हम आपको यह बताने का इरादा रखते हैं कि आपको भूमि हमलों से दूर रहने के बारे में जानने की जरूरत है और आप अपने आप को या अपने संगठन को उनसे कैसे बचा सकते हैं।

भूमि हमलों से दूर रहने वाले क्या हैं?

भूमि हमलों से दूर रहना ऐसे हमले हैं जहां हमलावर पीड़ितों के कंप्यूटर पर पहले से स्थापित या मौजूदा उपकरणों का उपयोग अपने साधनों को आगे बढ़ाने के लिए करते हैं (सूचना या धन की चोरी, सिस्टम पर कब्जा करना, और इसी तरह)। इस तरह के हमले इस मायने में अनूठे हैं कि इसमें शामिल हैकर दुर्भावनापूर्ण प्रोग्राम का उपयोग नहीं करते हैं, जिन्हें देखने के लिए सुरक्षा एप्लिकेशन प्रोग्राम प्रोग्राम किए जाते हैं। चूंकि हमलावर नियमित टूल या साधारण स्क्रिप्ट का उपयोग करते हैं, इसलिए खतरे का पता लगाना बहुत मुश्किल हो जाता है।

फ़ाइल रहित हमलों में, उदाहरण के लिए, साइबर अपराधी पावरशेल और डब्लूएमआई के अनुरूप भागों में अस्थिर स्मृति में काम करने में सक्षम होते हैं। ऐसे परिदृश्यों में, एंटीवायरस और एंटी-मैलवेयर एप्लिकेशन खतरों का पता लगाने और उन्हें खोजने में विफल रहते हैं - क्योंकि उनकी प्रविष्टियां भी लॉग में संग्रहीत नहीं होती हैं। आखिरकार, हमले के दौरान बहुत कम फाइलें (या बिल्कुल भी फाइल नहीं) बनती हैं।

हमलावरों के पास फ़ाइल रहित होने के पर्याप्त कारण हैं। उन्होंने शायद यह पता लगाया कि जितनी कम फाइलें बनाई जाती हैं, सुरक्षा उपयोगिताओं द्वारा खतरों का पता लगाने की संभावना उतनी ही कम होती है। और अधिकांश भाग के लिए, हमलावर सही हैं। सुरक्षा अनुप्रयोगों को अक्सर बहुत देर होने तक लिविंग ऑफ द लैंड हमलों का पता लगाने के लिए संघर्ष करना पड़ता है क्योंकि वे नहीं जानते कि पहली जगह में क्या देखना है।

लॉटएल हमलों में मैलवेयर शामिल नहीं है, लेकिन हमलावरों (यदि वे उनके साथ सफल होते हैं) को उन क्षेत्रों में समझौता किए गए कंप्यूटरों पर रहने के लिए पर्याप्त समय मिलता है जहां उनका पता नहीं लगाया जा सकता है। और समय के साथ, हमलावरों को अंततः संवेदनशील घटकों में घुसपैठ करने और डेटा या संचालन को नष्ट करने के अवसर मिलते हैं (यदि वे चुनते हैं)।

शायद, आपने पेट्या/नॉटपेट्या हमलों के बारे में सुना होगा, जिसने 2017 में दुनिया को हिलाकर रख दिया था। उन हमलों के शिकार लोगों (व्यक्तियों और संगठनों) ने उन्हें कभी नहीं देखा क्योंकि हमलावर विश्वसनीय कार्यक्रमों के माध्यम से उनके सिस्टम में घुस गए, जिससे संदेह पैदा नहीं हुआ, और फिर उन अनुप्रयोगों को दुर्भावनापूर्ण कोड के साथ इंजेक्ट किया। पारंपरिक सुरक्षा प्रणालियां विफल रहीं; जाहिरा तौर पर विश्वसनीय सॉफ़्टवेयर के असामान्य उपयोग से उनके बचाव को ट्रिगर नहीं किया गया था।

लिविंग ऑफ द लैंड तकनीकों के साथ, साइबर अपराधी बिना किसी जटिलता के आईटी सिस्टम में प्रवेश कर सकते हैं और कोई अलार्म या संदेह पैदा किए बिना उनमें बहुत समय बिता सकते हैं। इसलिए, ऐसे हमलों को परिभाषित करने वाली परिस्थितियों को देखते हुए, सुरक्षा विशेषज्ञों को हमले के स्रोत की पहचान करना मुश्किल लगता है। कई अपराधी जमीन से दूर रहने की रणनीति को हमलों को अंजाम देने का आदर्श तरीका मानते हैं।

लिविंग ऑफ द लैंड अटैक से कैसे सुरक्षित रहें (नियमित उपयोगकर्ताओं या व्यक्तियों के लिए टिप्स)

आवश्यक सावधानी बरतने और सक्रिय रहने से, आप अपने कंप्यूटर या नेटवर्क के साइबर अपराधियों के संपर्क में आने की संभावना को LOTL रणनीति के माध्यम से कम कर सकते हैं।

- हमेशा अपने नेटवर्क के अंदर दोहरे उपयोग वाली उपयोगिताओं के उपयोग की निगरानी या जांच करें।

- एप्लिकेशन श्वेतसूची का उपयोग करें जहां यह उपलब्ध है या लागू है।

- जब आप अप्रत्याशित या संदिग्ध ईमेल प्राप्त करते हैं, तो आपको सावधानी बरतनी चाहिए। ऐसे संदेशों में किसी भी चीज़ (लिंक या अटैचमेंट) पर क्लिक न करना हमेशा बेहतर होता है।

- अपने सभी एप्लिकेशन (प्रोग्राम) और ऑपरेटिंग सिस्टम (उदाहरण के लिए विंडोज) के लिए हमेशा अपडेट डाउनलोड और इंस्टॉल करें।

- Microsoft Office अनुलग्नकों का उपयोग करते समय सावधानी बरतें जिनके लिए आपको मैक्रोज़ सक्षम करने की आवश्यकता होती है। बेहतर होगा कि आप ऐसे अनुलग्नकों का पहली बार में उपयोग न करें - यदि आप उनका उपयोग न करने का जोखिम उठा सकते हैं।

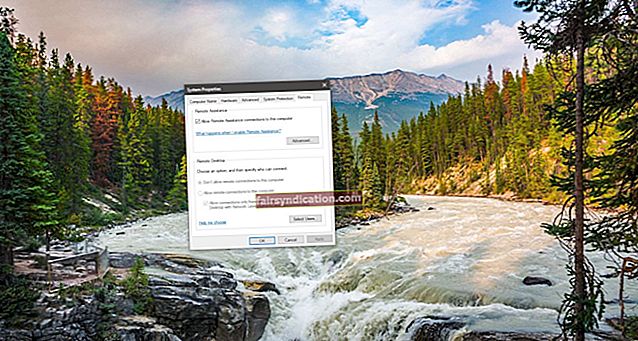

- जहां संभव हो उन्नत सुरक्षा सुविधाओं को कॉन्फ़िगर करें। उन्नत सुरक्षा सुविधाओं से हमारा तात्पर्य टू-फैक्टर ऑथेंटिकेशन (2FA), लॉगिन नोटिफिकेशन या प्रॉम्प्ट आदि से है।

- अपने सभी खातों और प्रोफाइल (नेटवर्क या प्लेटफॉर्म पर) के लिए मजबूत अद्वितीय पासवर्ड का उपयोग करें। एक पासवर्ड मैनेजर प्राप्त करें - यदि आपको सभी पासवर्ड याद रखने में मदद करने के लिए एक की आवश्यकता है।

- जब आपका सत्र समाप्त हो जाए तो हमेशा अपनी प्रोफ़ाइल या नेटवर्क से खाते पर हस्ताक्षर करना याद रखें।

भूमि हमलों से दूर रहने से कैसे बचें (संगठनों और व्यवसायों के लिए युक्तियाँ)

चूंकि लिविंग ऑफ द लैंड रणनीति कुछ सबसे परिष्कृत हैकिंग तकनीकों का गठन करती है, इसलिए वे संगठनों को पहचानने और उन्हें दूर करने के लिए एक बड़ी चुनौती पेश करते हैं। फिर भी, अभी भी ऐसे तरीके हैं जिनसे कंपनियां ऐसे हमलों के जोखिम को कम कर सकती हैं (या ऐसे हमलों के प्रभाव को कम कर सकती हैं - यदि वे कभी भी होते हैं)।

अच्छी साइबर स्वच्छता बनाए रखें:

अंकित मूल्य पर लेने पर यह टिप सरल या बुनियादी लग सकती है, लेकिन यह शायद सबसे महत्वपूर्ण है। इतिहास में अधिकांश साइबर हमले - जिनमें वे भी शामिल हैं जहां LOTL रणनीति को नियोजित किया गया था - लापरवाही या सुरक्षा प्रथाओं की कमी के कारण सफल रहे। कई कंपनियां अपने द्वारा उपयोग किए जाने वाले टूल या प्रोग्राम को अपडेट या पैच करने की जहमत नहीं उठाती हैं। सॉफ़्टवेयर को आमतौर पर कमजोरियों और सुरक्षा छेदों को सील करने के लिए पैच और अपडेट की आवश्यकता होती है।

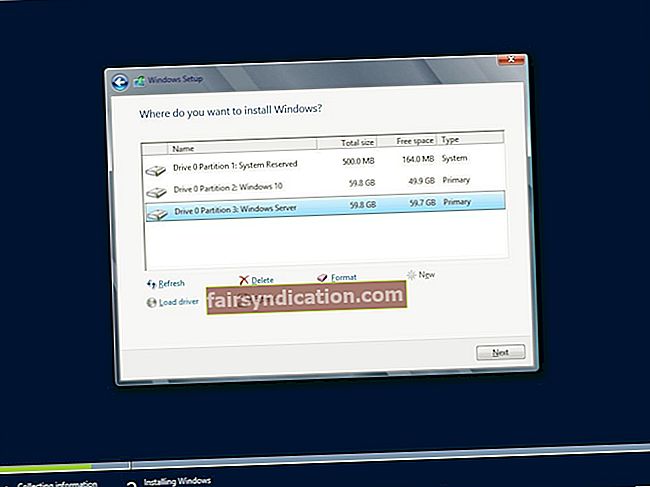

जब पैच या अपडेट स्थापित नहीं होते हैं, तो खतरे वाले अभिनेताओं के लिए कमजोरियों को खोजने और उनका लाभ उठाने के लिए दरवाजा खुला छोड़ दिया जाता है। संगठनों का यह कर्तव्य है कि वे यह सुनिश्चित करें कि वे आवेदनों की एक सूची रखते हैं। इस तरह, वे पुराने और बिना पैच वाले प्रोग्राम और यहां तक कि ऑपरेटिंग सिस्टम की पहचान कर लेते हैं; वे यह भी जानते हैं कि उन्हें आवश्यक अद्यतन कार्यों को कब करना है और समय पर कैसे रहना है।

इसके अलावा, कर्मचारियों को सुरक्षा जागरूकता में प्रशिक्षित किया जाना चाहिए। यह किसी व्यक्ति को फ़िशिंग ईमेल न खोलने की शिक्षा देने से कहीं आगे जाता है। आदर्श रूप से, श्रमिकों को सीखना चाहिए कि अंतर्निहित विंडोज़ सुविधाएं और कोड कैसे काम करते हैं। इस तरह, वे व्यवहार, दुर्भावनापूर्ण गतिविधि, और पृष्ठभूमि में चल रहे संदिग्ध एप्लिकेशन या स्क्रिप्ट में विसंगतियों या विसंगतियों का पता लगाते हैं और पता लगाने से बचने की कोशिश करते हैं। विंडोज पृष्ठभूमि गतिविधियों की अच्छी जानकारी रखने वाले कर्मचारी आम तौर पर नियमित साइबर अपराधियों से एक कदम आगे होते हैं।

उचित पहुँच अधिकार और अनुमतियाँ कॉन्फ़िगर करें:

उदाहरण के लिए, किसी कर्मचारी द्वारा किसी ईमेल में दुर्भावनापूर्ण लिंक पर क्लिक करने का परिणाम यह नहीं होना चाहिए कि कर्मचारी के सिस्टम पर दुर्भावनापूर्ण प्रोग्राम की लैंडिंग हो। सिस्टम को इस तरह से डिजाइन किया जाना चाहिए कि वर्णित परिदृश्य में, दुर्भावनापूर्ण प्रोग्राम पूरे नेटवर्क में यात्रा करता है और किसी अन्य सिस्टम पर लैंड करता है। उस स्थिति में, हम कह सकते हैं कि तृतीय-पक्ष एप्लिकेशन और नियमित उपयोगकर्ताओं के पास सख्त एक्सेस प्रोटोकॉल सुनिश्चित करने के लिए नेटवर्क को पर्याप्त रूप से विभाजित किया गया था।

टिप का महत्व जितना संभव हो उतने हाइलाइट के योग्य है। श्रमिकों को प्रदान किए गए पहुंच अधिकारों और विशेषाधिकारों के संबंध में ठोस प्रोटोकॉल का उपयोग करना आपके सिस्टम को समझौता होने से बचाने में एक लंबा रास्ता तय कर सकता है; यह एक सफल LotL हमले और कहीं नहीं जाने वाले हमले के बीच का अंतर हो सकता है।

एक समर्पित खतरा-शिकार रणनीति नियोजित करें:

जब आप खतरों के शिकारियों को खतरों के विभिन्न रूपों को खोजने के लिए मिलकर काम करने के लिए मिलते हैं, तो खतरे का पता लगाने की संभावना काफी बढ़ जाती है। सर्वोत्तम सुरक्षा प्रथाओं के लिए फर्मों (विशेष रूप से बड़े संगठनों) को समर्पित खतरे के शिकारियों को नियुक्त करने की आवश्यकता होती है और उन्हें सबसे घातक या परिष्कृत हमलों के बेहोश संकेतों की जांच के लिए अपने आईटी बुनियादी ढांचे के विभिन्न क्षेत्रों से गुजरना पड़ता है।

यदि आपका व्यवसाय अपेक्षाकृत छोटा है या यदि आप इन-हाउस थ्रेट-हंटिंग टीम का खर्च वहन नहीं कर सकते हैं, तो आप अपनी ज़रूरतों को थ्रेट-हंटिंग फर्म या समान सुरक्षा प्रबंधन सेवा को आउटसोर्स करने के लिए अच्छा करेंगे। आपको अन्य संगठन या फ्रीलांसरों की टीम मिलने की संभावना है जो उस महत्वपूर्ण अंतर को भरने में रुचि रखते हैं। किसी भी तरह से, जब तक ख़तरा-शिकार अभियान चलाया जाता है, यह सब अच्छा है।

एंडपॉइंट डिटेक्शन एंड रिस्पांस (ईडीआर) कॉन्फ़िगर करें:

साइबर हमले से बचने के लिए मौन विफलता एक महत्वपूर्ण शब्द है। साइलेंट विफलता एक ऐसे परिदृश्य या सेटअप को संदर्भित करती है जहां समर्पित सुरक्षा या रक्षा प्रणाली साइबर हमले की पहचान करने और बचाव करने में विफल रहती है और हमले के बाद कोई अलार्म बंद नहीं होता है।

अनुमानित घटना के समानांतर इस पर विचार करें: यदि फ़ाइल रहित मैलवेयर किसी तरह आपकी सुरक्षा परतों को पार करने और आपके नेटवर्क तक पहुंच प्राप्त करने का प्रबंधन करता है, तो यह आपके सिस्टम में लंबे समय तक रह सकता है, एक बड़े की तैयारी में आपके सिस्टम की संपूर्णता का विश्लेषण करने का प्रयास कर रहा है। हमला।

यह अंत करने के लिए, इस मुद्दे को ध्यान में रखते हुए, आपको एक ठोस समापन बिंदु जांच और प्रतिक्रिया (ईडीआर) प्रणाली स्थापित करनी होगी। एक अच्छी ईडीआर प्रणाली के साथ, आप समापन बिंदुओं पर मौजूद संदिग्ध वस्तुओं का पता लगाने और उन्हें अलग करने और यहां तक कि उन्हें खत्म करने या उनसे छुटकारा पाने में सक्षम होंगे।

हैक होने पर घटनाओं और परिदृश्यों का आकलन करें (यदि आप हैक हो जाते हैं):

यदि आपकी मशीनें हैक हो जाती हैं या यदि आपके नेटवर्क से समझौता हो जाता है, तो आप हमले की तैयारी में होने वाली घटनाओं की जांच करने के लिए अच्छा करेंगे। हम अनुशंसा करते हैं कि आप उन फ़ाइलों और कार्यक्रमों पर एक नज़र डालें जिन्होंने हमलावरों को सफल होने में मदद करने में प्रमुख भूमिका निभाई।

आप साइबर सुरक्षा विश्लेषकों को नियुक्त कर सकते हैं और उन्हें उन उपकरणों और प्रणालियों पर ध्यान केंद्रित करने के लिए कह सकते हैं जिनका उपयोग वे ऐतिहासिक हमलों को मापने के लिए कर सकते हैं। अधिकांश परिदृश्य जहां कंपनियां हमलों का शिकार होती हैं, उन्हें संदिग्ध रजिस्ट्री कुंजियों और असामान्य आउटपुट फाइलों और सक्रिय या अभी भी मौजूदा खतरों की पहचान की विशेषता होती है।

कुछ प्रभावित फाइलों या अन्य सुरागों की खोज करने के बाद, आप उनका अच्छी तरह से विश्लेषण करने के लिए अच्छा करेंगे। आदर्श रूप से, आपको यह पता लगाने की कोशिश करनी चाहिए कि चीजें कहां गलत हुईं, क्या बेहतर किया जाना चाहिए था, इत्यादि। इस तरह, आप अधिक सीखते हैं और मूल्यवान अंतर्दृष्टि प्राप्त करते हैं, जिसका अर्थ है कि आप भविष्य में LOTL हमलों को रोकने के लिए अपनी सुरक्षा रणनीति में कमियों को भरने में सक्षम होंगे।

टिप

इस गाइड में सुरक्षा मुख्य विषय है, इसलिए हमें आपको एक उत्कृष्ट प्रस्ताव के बारे में बताने का इससे बेहतर अवसर नहीं मिलेगा। यदि आप अपने कंप्यूटर या नेटवर्क पर सुरक्षा बढ़ाना चाहते हैं, तो आप Auslogics Anti-Malware प्राप्त करना चाह सकते हैं। इस प्रथम-दर सुरक्षा उपयोगिता के साथ, आपको अपने वर्तमान सुरक्षा सेटअप में सुधार करने को मिलता है, जो कई खतरों से निपटने के लिए पर्याप्त गतिशील नहीं हो सकता है।

दुर्भावनापूर्ण कार्यक्रमों के खिलाफ लड़ाई में, सुधारों का हमेशा स्वागत है। आप कभी नहीं बता सकते हैं कि आपके वर्तमान सुरक्षा एप्लिकेशन से कुछ कब आगे निकल जाता है, या शायद, आप एक का भी उपयोग नहीं करते हैं। आप निश्चित रूप से यह भी नहीं कह सकते कि आपका कंप्यूटर वर्तमान में समझौता या संक्रमित नहीं है। किसी भी मामले में, आपको सुरक्षित रहने का एक बेहतर मौका (पहले की तुलना में) देने के लिए अनुशंसित एप्लिकेशन को डाउनलोड करने और चलाने के लिए अच्छा होगा।